Новый отчет IBM X-Force раскрывает изменения в среде вредоносного ПО Grandoreiro. Банковский троянец теперь способен атаковать более 1500 глобальных банков в более чем 60 странах и дополнен новыми функциями.

Кроме того, цели Грандорейру стали шире, поскольку первоначально они были нацелены только на испаноязычные страны, тогда как недавние кампании атак были нацелены на страны Европы, Азии и Африки. Кроме того, вредоносная программа теперь отправляет фишинговые электронные письма непосредственно из локального клиента Microsoft Outlook жертвы на адреса электронной почты получателей, найденные в локальной системе.

Что такое Грандорейро?

По данным Интерпола, банковский троян Grandoreiro представляет собой серьезную угрозу в испаноязычных странах с 2017 года. Основные функции вредоносного ПО позволяют киберпреступникам управлять устройствами на зараженном компьютере, включать кейлоггинг, манипулировать окнами и процессами, открывать браузер и выполнять Внутренний JavaScript. он, загружать или скачивать файлы и отправлять электронные письма в дополнение к возможностям банковского трояна.

Анализ различных кампаний атак показывает, что в атаках Grandoreiro участвуют многие операторы, как заявила компания по кибербезопасности Касперский, которая в июле 2020 года написала: «По-прежнему невозможно связать это вредоносное ПО с какой-либо конкретной группой киберпреступников, хотя ясно, что В кампании используется бизнес-модель MaaS (Вредоносное ПО как услуга).

СМОТРИТЕ: Исследование «Лаборатории Касперского»: количество устройств, зараженных вредоносным ПО для кражи данных, выросло в 7 раз с 2020 года

Аресты предполагаемых киберпреступников, связанных с Grandoreiro, произошли в 2021 году: испанская полиция задержала 16 подозреваемых по обвинению в отмывании средств, украденных с помощью двух банковских троянов, включая Grandoreiro. Совсем недавно бразильские власти арестовали пятерых разработчиков и администраторов банковского вредоносного ПО, которые подозревались в хищении у жертв более 3,5 миллионов евро.

Однако вредоносное ПО, разработанное в Бразилии, все еще активно и начало расширять список своих целей на другие страны, такие как Япония, Нидерланды, Италия и Южная Африка, как сообщается в новом расследовании команды X-Force IBM.

Как работают кампании Grandoreiro?

Все кампании Grandoreiro начинаются с фишинговых писем.

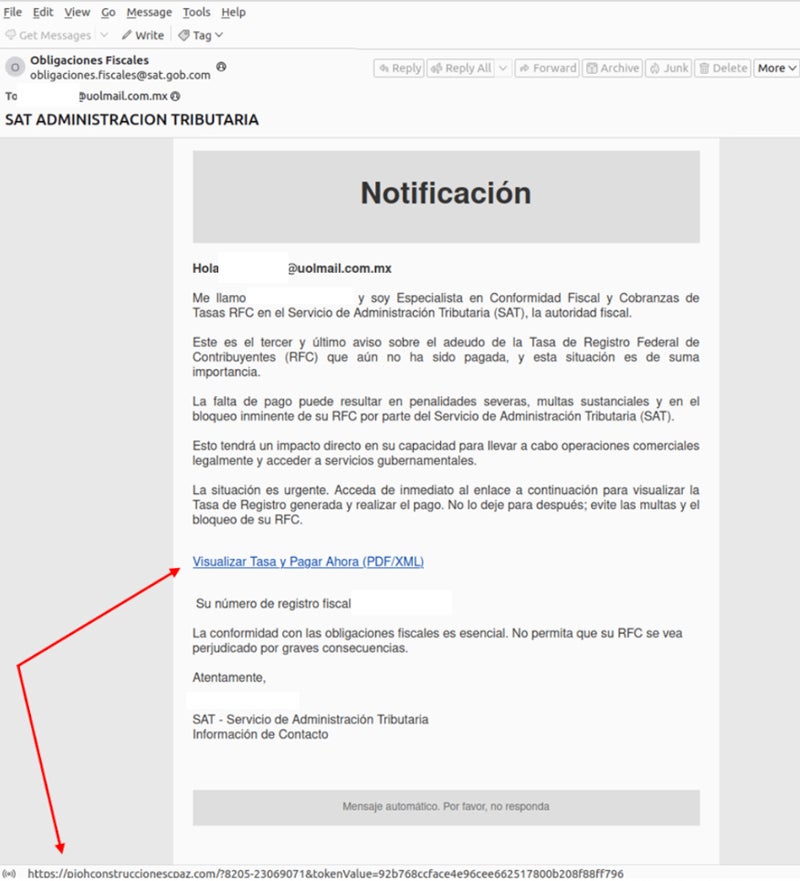

С марта 2024 года в нескольких фишинговых кампаниях Grandoreiro выдавали себя за организации в Мексике, такие как Налоговая администрация Мексики, Федеральная комиссия по электроэнергетике Мексики или Служба доходов Аргентины.

С марта 2024 года в электронных письмах используются различные методы социальной инженерии, чтобы побудить пользователя нажать на ссылку: последнее уведомление об оплате долга, напоминание о том, что можно получить доступ к их учетной записи в формате PDF или XML или напоминание о необходимости прочитать подробности. . по соответствующему уведомлению.

В этих фишинговых кампаниях только пользователи из определенных стран — Мексики, Чили, Испании, Коста-Рики, Перу, Аргентины — перенаправляются на полезную нагрузку при нажатии на ссылку, указанную в электронном письме.

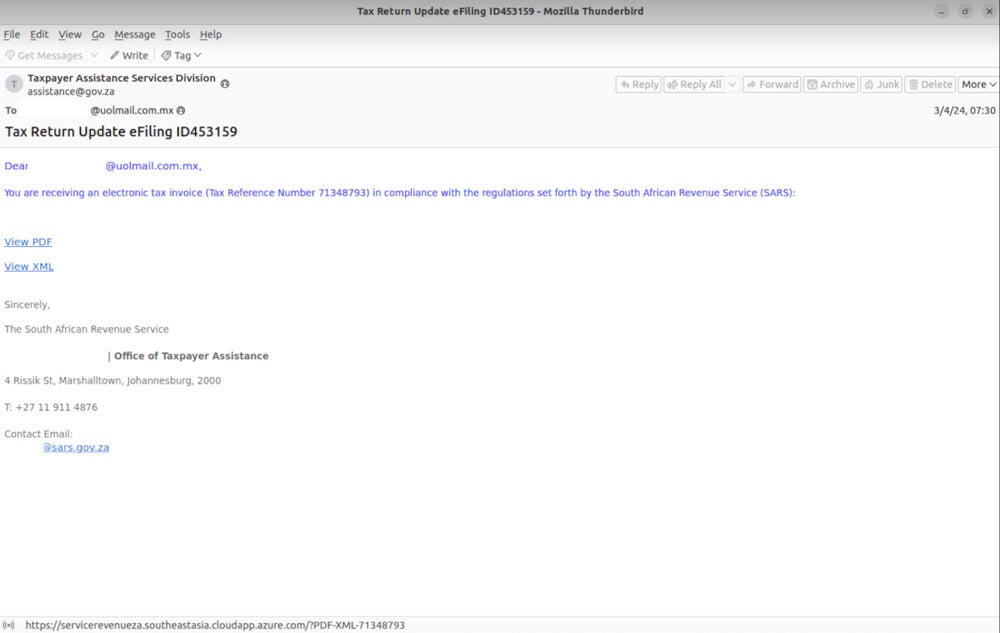

После недавних арестов операторов Grandoreiro исследователи заметили увеличение количества кампаний, нацеленных на страны, выходящие за рамки обычных испаноязычных стран, включая Японию, Нидерланды, Италию и Южную Африку, с электронными письмами, написанными на английском языке.

Далее идет цепочка заражения

После того, как пользователь нажимает на вредоносную ссылку в фишинговом письме, запускается специальный загрузчик, представляющий поддельную капчу Adobe PDF Reader, требующую щелчка для продолжения выполнения, предположительно для того, чтобы отличить реальных пользователей от автоматизированных систем, таких как песочницы.

Далее загрузчик собирает некоторые данные жертвы и отправляет их на командный сервер, используя шифрование на основе алгоритмов AES и base64. Данные, отправляемые на C2, состоят из имен компьютеров и пользователей, версии операционной системы, имени антивируса, общедоступного IP-адреса жертвы и списка запущенных процессов. Кроме того, загрузчик проверяет наличие клиента Microsoft Outlook, а также криптокошельков и специальных продуктов банковской безопасности, таких как IBM Trusteer или Topaz OFD.

Загрузчик можно настроить на бан жертв из определенных стран на основе их IP-адресов. Один образец вредоносного ПО, обнаруженный IBM X-Force, останавливался, если пользователь находился в России, Чехии, Польше или Нидерландах.

При выполнении всех условий банковский троян Grandoreiro загружается, расшифровывается алгоритмом на основе RC4 и запускается.

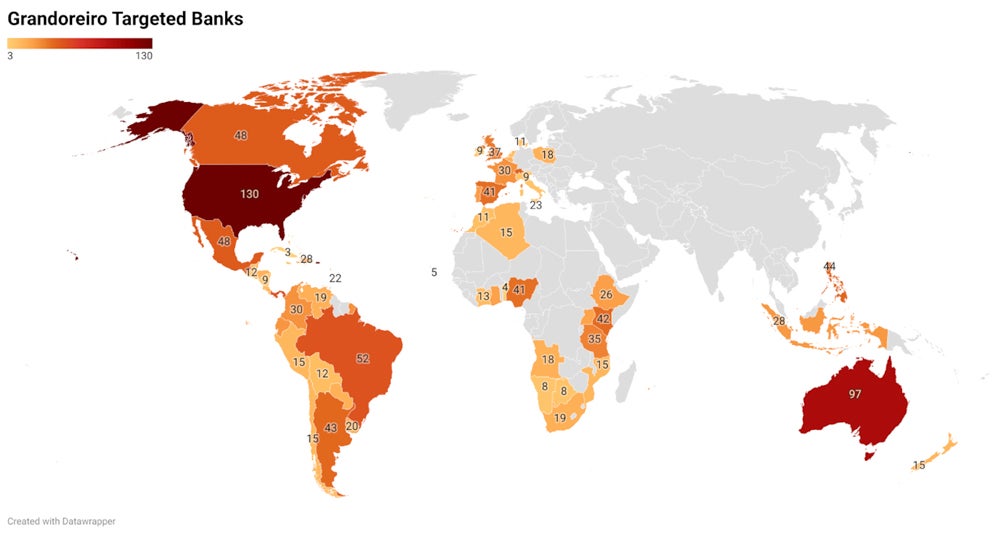

Охват более 1500 банков по всему миру

По данным IBM X-Force, список целевых приложений Grandoreiro расширился до более чем 1500 банков по всему миру, причем банковские приложения также привязаны к регионам. Например, если страна жертвы указана как Бельгия, вредоносная программа будет искать все целевые банковские приложения, связанные с европейским регионом.

Кроме того, вредоносное ПО использует 266 уникальных строк для идентификации криптокошельков.

Последние обновления в Грандорейру

Новый алгоритм DGA

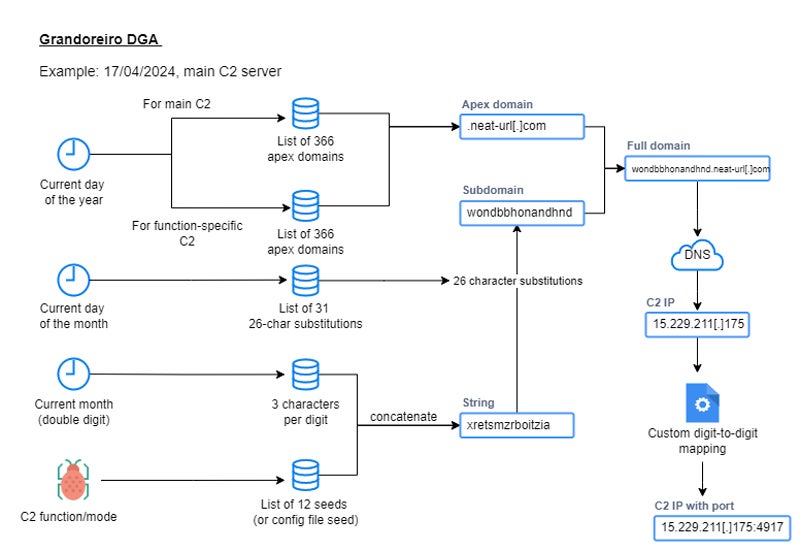

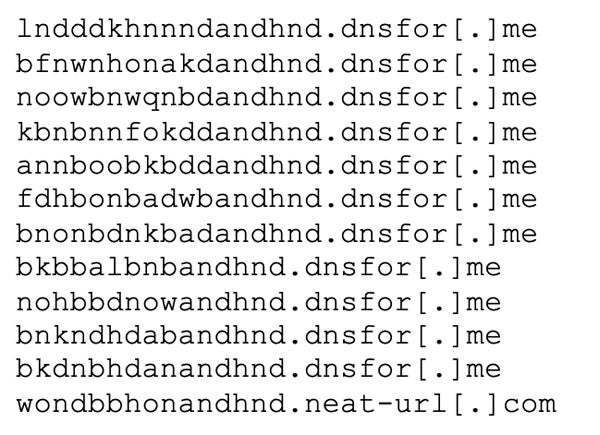

Исследователи Голо Мюр и Мелисса Фридрих тщательно проанализировали вредоносное ПО и обнаружили, что вредоносное ПО, которое традиционно полагалось на алгоритмы генерации доменов для поиска ссылок на свои серверы C2, содержало переработанный DGA.

Новый алгоритм вводит несколько начальных значений для своего DGA, «используемого для расчета разных доменов для каждого режима или функциональности банковского трояна, что позволяет разделить задачи C2 между несколькими операторами в рамках их операции «Вредоносное ПО как услуга», как указано» . от исследователей.

В одной проанализированной выборке за определенный день 12 доменов могли использоваться в качестве доменов C2, причем четыре из них были активны в этот день и вели к бразильским IP-адресам.

Неправильное использование Microsoft Outlook

Последние версии Grandoreiro используют локальное программное обеспечение Microsoft Outlook, если оно доступно на зараженном компьютере.

Вредоносная программа взаимодействует с Outlook Security Manager Tool — инструментом, предназначенным для разработки надстроек Outlook. Использование этого инструмента позволяет вредоносному ПО отключать оповещения в Outlook до того, как оно начнет собирать все адреса электронной почты отправителей, найденные в почтовом ящике жертвы, фильтруя адреса электронной почты, чтобы избежать сбора нежелательных адресов, например тех, которые содержат «noreply», «предложения» или «предложения». бюллетень». », и это лишь несколько примеров из черного списка вредоносного ПО.

Кроме того, вредоносная программа рекурсивно сканирует части папок жертвы, чтобы найти больше адресов электронной почты, ища файлы с определенными расширениями, включая .csv, .txt, .xls и .doc.

Затем вредоносное ПО начинает рассылать спам на основе шаблонов фишинга, полученных от сервера C2, а затем удаляет все отправленные электронные письма из почтового ящика жертвы.

Чтобы не быть пойманным пользователем, который может заметить подозрительное поведение компьютера, вредоносное ПО начинает отправлять электронные письма только тогда, когда последний ввод данных на компьютере происходит не менее пяти минут или дольше в некоторых вариантах вредоносного ПО.

Как защититься от этой вредоносной угрозы Grandoreiro

- Проведите тщательный сетевой анализ. В частности, несколько последовательных запросов к ip-api.com/json должны вызывать оповещения и расследования, поскольку это может быть индикатором заражения Grandoreiro.

- Следите за клавишами прокрутки в реестре Windows. Любое дополнение, выходящее за рамки обычной установки программного обеспечения, должно быть тщательно изучено на предмет обнаружения активности вредоносного ПО.

- Блокируйте заранее рассчитанные домены DGA с помощью DNS.

- Разверните программное обеспечение безопасности конечных точек на каждом компьютере для обнаружения вредоносного ПО.

- Обучите пользователей и персонал обнаруживать фишинговые электронные письма и потенциальные попытки мошенничества.

- Постоянно обновляйте и исправляйте все оборудование и программное обеспечение, чтобы избежать заражения распространенной уязвимостью.

Раскрытие информации: Я работаю в Trend Micro, но мнения, высказанные в этой статье, являются моими собственными.